Guide Complet de la Sécurité et Protection de la Vie Privée Windows

Maîtrisez la sécurité Windows avec notre guide complet. Apprenez à protéger votre PC des virus, malwares et menaces avec des techniques éprouvées.

Par Mike Torres

Après plus de 10 ans dans la cybersécurité—du conseil aux entreprises à l’aide aux utilisateurs quotidiens—j’ai appris une leçon critique : une bonne sécurité ne doit pas être compliquée. Elle doit simplement être cohérente.

Voici ce que la plupart des conseils en sécurité se trompent : ils sont soit tellement paranoïaques que personne ne les suit, soit tellement détendus qu’ils vous laissent vulnérable. La réalité ? Vous avez besoin d’une sécurité pratique qui s’intègre réellement dans votre vie quotidienne.

Dans ce guide complet, je vais vous guider à travers tout ce dont vous avez besoin pour protéger votre PC Windows 11 contre les menaces auxquelles vous serez réellement confronté en 2025. Pas de peur inutile, pas de tentative de vous vendre des logiciels superflus—juste la vérité sur ce qui fonctionne.

Comprendre le Paysage des Menaces Modernes

Soyons honnêtes sur ce à quoi vous êtes réellement confronté. Les menaces auxquelles sont confrontés les utilisateurs Windows en 2025 ont considérablement évolué par rapport aux virus simples du passé.

Voici ce que je vois le plus souvent dans mon travail de conseil :

Ransomware : La Menace Croissante

Pensez au ransomware comme à une prise d’otage numérique. Les criminels chiffrent vos fichiers et exigent un paiement pour la clé de déchiffrement. Rien qu’en 2024, j’ai aidé une douzaine de clients à se remettre d’attaques de ransomware, et voici ce que la plupart des gens ne réalisent pas : les attaques deviennent plus ciblées et sophistiquées.

Le ransomware moderne attend souvent des semaines avant de s’activer, corrompant silencieusement vos sauvegardes d’abord. C’est pourquoi vous avez besoin d’une stratégie de défense en profondeur (plus d’informations à ce sujet plus tard).

Phishing : Toujours le Vecteur d’Attaque N°1

Je sais que cela semble basique, mais le phishing est responsable de plus de 80% des violations réussies que j’enquête. Voici pourquoi : les attaquants n’essaient plus de pirater votre ordinateur—ils vous trompent pour que vous leur donniez accès volontairement.

Pensez-y comme quelqu’un en faux uniforme UPS qui se présente à votre porte. Ils ont l’air légitime, ils semblent professionnels, mais ils collectent en réalité des informations pour voler votre identité. C’est exactement ce que font les emails de phishing modernes.

Malwares et Spywares

Les virus à l’ancienne qui plantaient votre système ? Ils ont presque disparu. Les malwares modernes sont plus sournois—ils veulent rester cachés tout en volant vos données ou en utilisant votre ordinateur pour miner des cryptomonnaies.

Types courants que je vois régulièrement :

- Voleurs d’informations : Récoltent mots de passe, cartes de crédit, cookies de navigateur

- Adware : Injecte des publicités et redirige vos recherches (ennuyeux mais généralement pas dévastateur)

- Trojans : Déguisés en logiciels légitimes, fournissent un accès par porte dérobée

- Cryptominers : Utilisent les ressources de votre PC pour miner des cryptomonnaies, ralentissant tout

Guide étape par étape de suppression de malware et de nettoyage du système

Exploits Zero-Day et Vulnérabilités Logicielles

Voici le problème avec les exploits zero-day : vous ne pouvez pas vous protéger avec un antivirus car la vulnérabilité est inconnue jusqu’à ce qu’elle soit déjà exploitée. C’est pourquoi garder Windows et tous les logiciels à jour est non négociable.

J’ai vu trop de clients se faire compromettre parce qu’ils avaient désactivé Windows Update pour “améliorer les performances”. Oui, les mises à jour peuvent être ennuyeuses. Mais elles corrigent des failles de sécurité critiques que les attaquants exploitent activement.

Invasion de la Vie Privée et Collecte de Données

Les entreprises—y compris Microsoft—collectent d’énormes quantités de données sur vos activités. Bien que moins immédiatement dangereux que le ransomware, cette collecte de données peut conduire à une manipulation ciblée, des violations de données, une surveillance gouvernementale et un vol d’identité si les bases de données sont compromises. La bonne nouvelle : vous pouvez réduire considérablement cette collecte sans casser la fonctionnalité de Windows.

La Stratégie de Défense en Profondeur

Voici un principe de sécurité que j’inculque à chaque client : ne comptez jamais sur une seule mesure de sécurité.

Pensez-y comme à la protection de votre maison. Vous ne verrouillez pas seulement la porte d’entrée et n’appelez pas cela sécurisé. Vous verrouillez les fenêtres, installez peut-être un système de sécurité, utilisez l’éclairage extérieur, apprenez à connaître vos voisins. Chaque couche fournit une protection supplémentaire, et les attaquants doivent contourner plusieurs défenses pour réussir.

Pour la sécurité Windows, voici vos couches essentielles :

Couche 1 : Sécurité Intégrée (Microsoft Defender, Pare-feu) - Votre première ligne de défense, et honnêtement, meilleure que la plupart des gens ne le réalisent. Cette couche attrape la plupart des menaces automatiquement si elle est configurée correctement, bloquant malwares, exploits et accès réseau non autorisés avant qu’ils n’atteignent vos données.

Couche 2 : Mises à Jour Logicielles - Corrige les vulnérabilités avant qu’elles ne puissent être exploitées. Pensez aux mises à jour comme au verrouillage de fenêtres et de portes nouvellement découvertes dans votre périmètre de sécurité. Les attaquants ciblent activement les systèmes non corrigés car ils savent exactement où se trouvent les vulnérabilités.

Couche 3 : Authentification Forte - Empêche l’accès non autorisé même si d’autres défenses échouent. Si quelqu’un vole ou devine votre mot de passe, une authentification forte (2FA, biométrie) garantit qu’il ne peut toujours pas accéder à vos comptes sans une deuxième preuve d’identité.

Couche 4 : Comportement Sûr - La couche la plus importante, et celle qu’aucune solution technique ne peut remplacer. Vous pouvez avoir un logiciel de sécurité parfait, mais si vous donnez volontairement votre mot de passe à un phisher ou téléchargez un malware déguisé en logiciel légitime, la technologie ne peut pas vous sauver.

Couche 5 : Sauvegardes de Données - Votre filet de sécurité quand tout le reste échoue. Un ransomware a chiffré vos fichiers ? Le matériel a échoué ? Un incendie a détruit votre PC ? Les sauvegardes signifient que vous ne perdez rien d’autre que du temps. Sans sauvegardes, vous jouez avec des données irremplaçables.

La beauté de cette approche ? Chaque couche attrape ce que les autres manquent. Plongeons dans chaque couche en détail.

Couche 1 : Microsoft Defender et Pare-feu Windows

Permettez-moi d’aborder l’éléphant dans la pièce : avez-vous vraiment besoin d’un antivirus tiers de nos jours ?

Pour la plupart des utilisateurs, la réponse honnête est non. Microsoft Defender (ils l’ont rebaptisé depuis Windows Defender en 2019) est devenu légitimement efficace. Je sais que cela contredit ce que les sociétés d’antivirus veulent que vous croyiez, mais je suis là pour vous donner des conseils honnêtes, pas pour vendre des logiciels.

Pourquoi Microsoft Defender Est Maintenant Suffisant

Lorsque Microsoft Defender a été lancé pour la première fois sous le nom de Microsoft Security Essentials en 2009, je ne l’aurais pas recommandé. Mais Microsoft a investi massivement au cours de la dernière décennie, et les capacités actuelles égalent ou dépassent de nombreuses alternatives payantes.

Le risque ici : Le marketing antivirus a convaincu de nombreux utilisateurs que Windows Security n’est pas une protection “réelle”. Ce n’est tout simplement plus vrai.

Ce que fournit Microsoft Defender :

- Détection de malware en temps réel (classements constamment élevés dans AV-TEST et AV-Comparatives)

- Protection fournie par le cloud contre les menaces émergentes

- Protection contre les ransomwares avec accès contrôlé aux dossiers

- Protection contre les exploits (protège contre les attaques zero-day)

- Intégration du pare-feu

- Protection réseau

- Contrôle des applications et du navigateur

- Surveillance de la sécurité des appareils

Et voici ce que les gens négligent : Il est déjà intégré à Windows. Aucun impact sur les performances des logiciels tiers, pas de popups ennuyeux essayant de vous vendre quelque chose, pas de conflits de compatibilité.

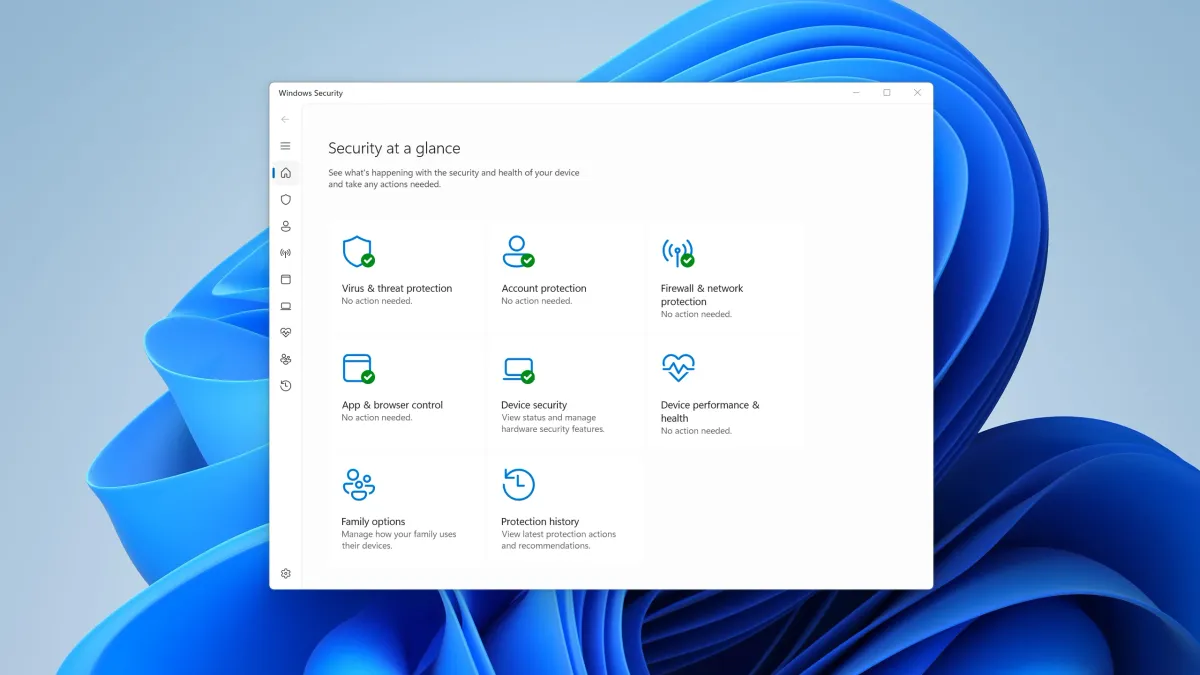

Configuration Correcte de Microsoft Defender

Voici le problème : Microsoft Defender ne fonctionne que s’il est configuré correctement. Permettez-moi de vous guider à travers les paramètres essentiels.

Activer la Protection de Base (5 minutes) :

- Ouvrez Sécurité Windows (recherchez-le dans le menu Démarrer)

- Allez dans Protection contre les virus et menaces

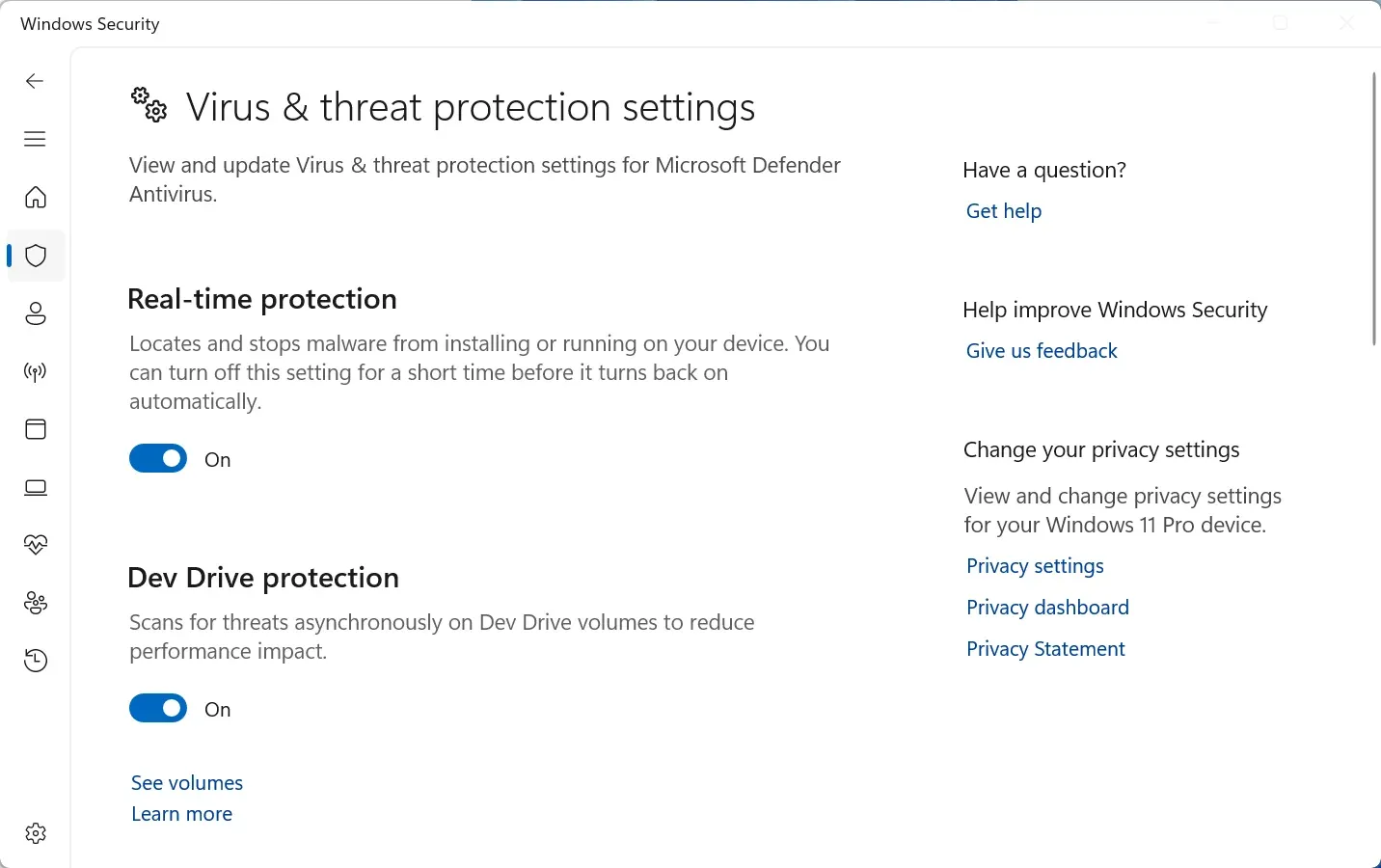

- Cliquez sur Gérer les paramètres sous Paramètres de protection contre les virus et menaces

- Vérifiez que ces éléments sont activés :

- Protection en temps réel - ACTIVÉ (attrape les menaces à leur arrivée)

- Protection fournie par le cloud - ACTIVÉ (utilise l’intelligence cloud de Microsoft)

- Envoi automatique d’échantillons - ACTIVÉ (aide à identifier les nouvelles menaces)

- Protection contre la falsification - ACTIVÉ (empêche les malwares de désactiver Defender)

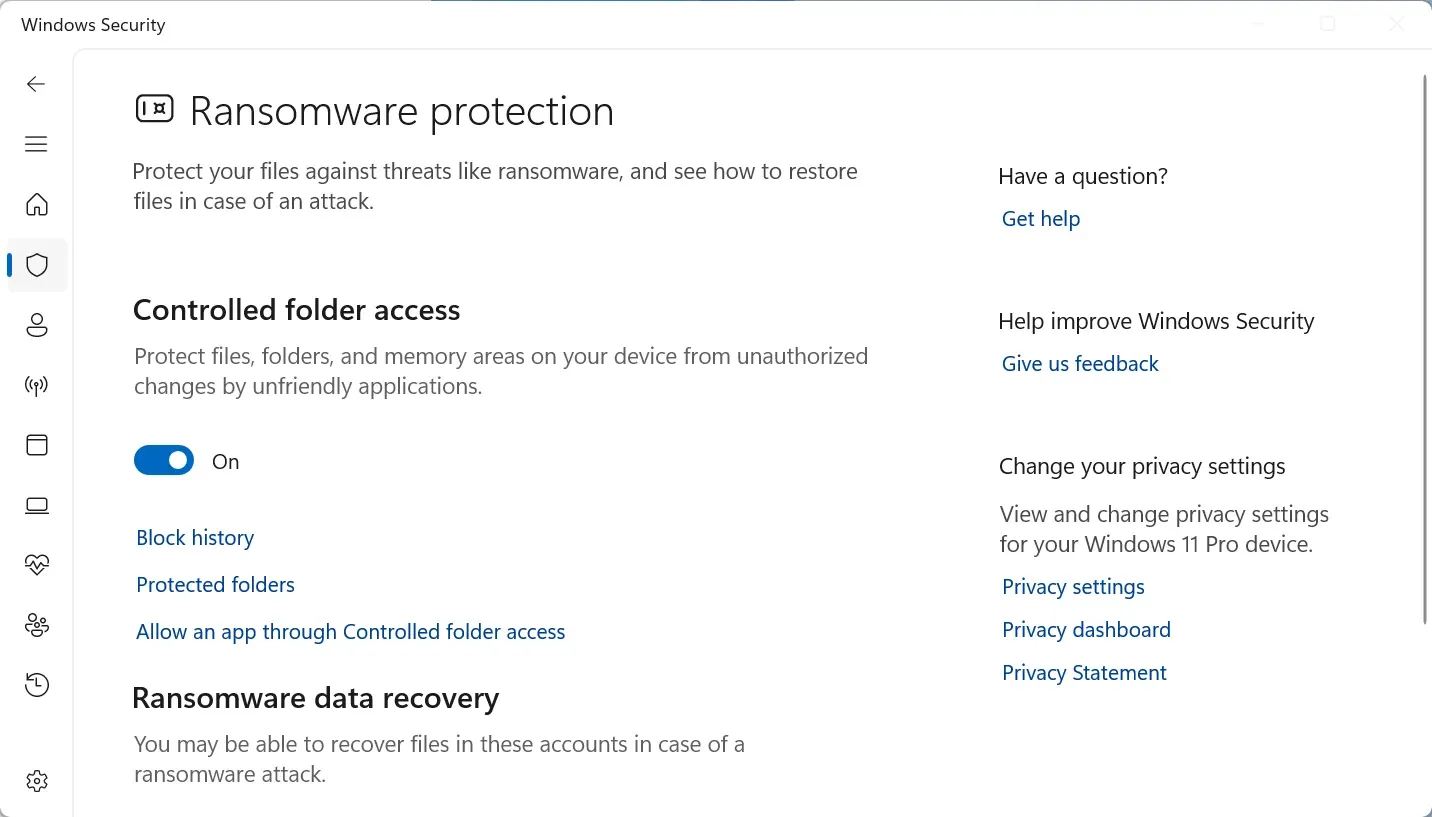

Configurer la Protection contre les Ransomwares :

Ceci est critique et sous-utilisé. L’accès contrôlé aux dossiers empêche les applications non autorisées de modifier vos fichiers importants.

- Dans Sécurité Windows, allez dans Protection contre les virus et menaces

- Faites défiler jusqu’à Protection contre les ransomwares

- Cliquez sur Gérer la protection contre les ransomwares

- ACTIVEZ l’Accès contrôlé aux dossiers

- Cliquez sur Dossiers protégés et vérifiez que vos dossiers Documents, Images, Bureau sont répertoriés

- Si vous utilisez d’autres dossiers pour des fichiers importants, ajoutez-les

Mise en garde importante : Certains programmes légitimes peuvent être bloqués initialement. Si cela se produit, cliquez sur “Autoriser une application via l’accès contrôlé aux dossiers” et ajoutez le programme spécifique. Oui, c’est une étape supplémentaire, mais ça en vaut la peine—j’ai vu cette fonctionnalité arrêter des ransomwares net.

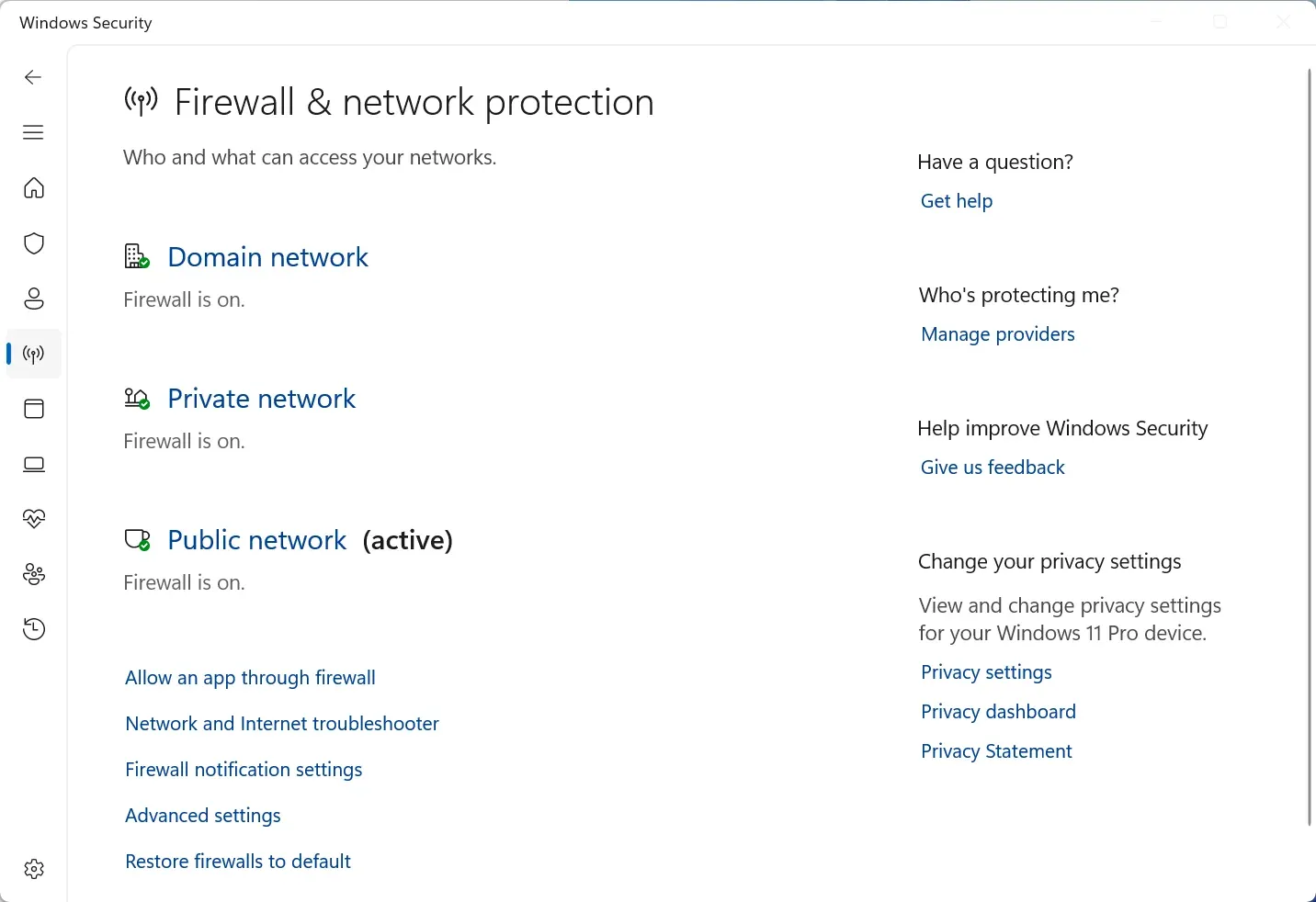

Configuration du Pare-feu Windows

Le Pare-feu Windows bloque les connexions réseau non autorisées. La plupart des gens n’y touchent jamais, ce qui est en fait bien—les valeurs par défaut sont bonnes. Mais voici ce que vous devriez vérifier :

- Ouvrez Sécurité Windows > Pare-feu et protection réseau

- Assurez-vous que le pare-feu est ACTIVÉ pour les trois types de réseau :

- Réseau de domaine (si vous êtes sur un réseau professionnel)

- Réseau privé (WiFi domestique)

- Réseau public (WiFi de café)

- Cliquez sur Autoriser une application via le pare-feu et examinez la liste

Que rechercher : Applications que vous ne reconnaissez pas ou n’utilisez pas. Si vous voyez quelque chose de suspect, recherchez-le avant d’autoriser l’accès réseau.

Quand Vous Pourriez Avoir Besoin d’un Antivirus Tiers

Je ne dis pas qu’un antivirus tiers n’est jamais utile. Envisagez des solutions payantes si :

Vous voulez des fonctionnalités groupées :

- Service VPN inclus

- Gestionnaire de mots de passe

- Contrôle parental

- Surveillance du vol d’identité

- Surveillance du dark web

- Support premium

Vous êtes à plus haut risque :

- Utilisation professionnelle (modèle de menace différent)

- Vous téléchargez régulièrement des fichiers de sources douteuses

- Vous avez besoin d’une gestion centralisée sur plusieurs PC

- Exigences de conformité pour votre industrie

Vous voulez la tranquillité d’esprit : Et c’est complètement valable. Si payer pour un antivirus vous aide à vous sentir plus en sécurité, ce bénéfice psychologique a de la valeur.

Ma recommandation : Commencez avec Microsoft Defender pendant 2-3 mois. Assurez-vous qu’il est correctement configuré. Si vous sentez que vous avez besoin de plus de fonctionnalités ou de protection, alors envisagez des options tierces. Mais ne laissez pas le marketing vous convaincre que Microsoft Defender est inadéquat—ce n’est pas le cas.

Couche 2 : Mises à Jour Windows et Correction Logicielle

Je sais. Windows Update peut être incroyablement ennuyeux. Il télécharge des gigaoctets à des moments inopportuns, force des redémarrages quand vous êtes au milieu d’un travail, et casse occasionnellement des choses.

Mais voici ce que je dis à chaque client : désactiver Windows Update est l’une des choses les plus risquées que vous puissiez faire.

Pourquoi les Mises à Jour Comptent Tant

Pensez aux vulnérabilités logicielles comme des fenêtres déverrouillées dans votre maison. Lorsque Microsoft découvre une vulnérabilité, ils publient un correctif pour verrouiller cette fenêtre. Mais voici le problème : l’acte de publier un correctif dit aux attaquants exactement où se trouve la fenêtre déverrouillée.

Dans les jours (parfois les heures) suivant la publication d’un correctif, les attaquants créent des exploits ciblant les systèmes qui n’ont pas encore été mis à jour. C’est pourquoi le “Patch Tuesday” (cycle de mise à jour mensuel de Microsoft) est suivi de “Exploit Wednesday”—les attaquants ciblent immédiatement les systèmes non corrigés.

Exemple réel de mon travail de conseil : En 2024, l’entreprise d’un client a été frappée par un ransomware trois semaines après que Microsoft ait corrigé la vulnérabilité qui a été exploitée. L’entreprise avait désactivé les mises à jour automatiques pour éviter les perturbations. Cette “commodité” leur a coûté plus de 50 000 $ en récupération, en perte de productivité et—parce qu’ils ont dû signaler la violation—en réputation endommagée.

Configuration Correcte de Windows Update

Vous ne pouvez pas désactiver les mises à jour (sur Windows 11 Famille), mais vous pouvez contrôler quand elles se produisent :

- Allez dans Paramètres > Windows Update

- Cliquez sur Options avancées

- Sous Options supplémentaires, configurez :

- Recevoir les mises à jour pour d’autres produits Microsoft - ACTIVEZ (met à jour Office, etc.)

- Me mettre à jour - ACTIVEZ (accélère les mises à jour de sécurité importantes)

- Définissez les Heures d’activité pour correspondre à quand vous utilisez réellement votre ordinateur

- Envisagez de planifier les redémarrages pour la nuit ou à des heures spécifiques

Pour les utilisateurs de Windows 11 Pro :

- Vous pouvez reporter les mises à jour de fonctionnalités (nouvelles versions de Windows) jusqu’à 365 jours

- Mais ne reportez jamais les mises à jour de sécurité—celles-ci traitent les menaces actives

Le risque ici : Reporter les mises à jour de sécurité laisse votre système vulnérable aux exploits que les attaquants utilisent activement. Les mises à jour de fonctionnalités peuvent attendre ; les correctifs de sécurité ne le peuvent pas.

Au-delà de Windows : Mises à Jour Logicielles Tierces

Voici quelque chose que les gens négligent : vos autres logiciels ont également besoin de mises à jour. En fait, j’ai enquêté sur des violations où le point d’entrée était des versions obsolètes de navigateurs, Adobe Reader, Java, lecteurs multimédias et outils de compression.

Le risque ici : Les attaquants exploitent les logiciels tiers obsolètes tout aussi agressivement que les vulnérabilités Windows. Un navigateur non corrigé est une porte ouverte.

Ma stratégie de mise à jour :

- Activer les mises à jour automatiques pour les navigateurs (la plupart le font par défaut maintenant)

- Désinstaller les logiciels que vous n’utilisez pas (moins de programmes = surface d’attaque plus petite)

- Vérifier les mises à jour mensuellement pour les applications majeures

- Supprimer Adobe Flash Player s’il est toujours installé (discontinué et dangereux)

- Être méfiant des invites de mise à jour lors de la navigation—les vraies mises à jour proviennent des notifications système, pas des popups web

Couche 3 : Protection de l’Identité et Authentification

Parlons des mots de passe, car c’est là que je vois le plus grand écart entre ce que les gens devraient faire et ce qu’ils font réellement.

Le Problème des Mots de Passe

Voici la vérité inconfortable : les mots de passe que la plupart des gens utilisent sont terribles. Pas parce que vous êtes négligent, mais parce que nous avons créé une situation impossible. Vous êtes censé utiliser des mots de passe uniques pour plus de 100 comptes, les rendre complexes, les changer régulièrement, et ne jamais les écrire. C’est irréaliste.

Le risque ici : Lorsque les conseils de sécurité sont impossibles à suivre, les gens ne les suivent pas. Ensuite, ils utilisent “Motdepasse123” pour tout et se demandent pourquoi ils se font pirater.

La Solution Pratique : Gestionnaires de Mots de Passe

Pensez à un gestionnaire de mots de passe comme un coffre-fort pour vos mots de passe. Vous vous souvenez d’un mot de passe maître fort, et il génère et stocke des mots de passe complexes uniques pour chaque compte.

Je recommande toujours les gestionnaires de mots de passe parce que :

- Ils génèrent des mots de passe vraiment aléatoires (meilleurs que tout ce que vous créeriez)

- Ils remplissent les mots de passe automatiquement (plus pratique que de taper)

- Ils fonctionnent sur tous vos appareils

- Ils ne peuvent pas être hameçonnés (ils ne rempliront pas votre mot de passe bancaire sur un faux site bancaire)

- Beaucoup incluent la surveillance du dark web et les alertes de violation

Options gratuites qui fonctionnent bien :

- Bitwarden - Open source, excellent niveau gratuit

- Microsoft Authenticator - Si vous êtes déjà dans l’écosystème Microsoft

Options payantes avec plus de fonctionnalités :

- 1Password - Convivial, partage familial

- LastPass - Riche en fonctionnalités (bien qu’ils aient eu des problèmes de sécurité)

- Dashlane - Bon VPN inclus

Démarrage avec les gestionnaires de mots de passe : Le processus de base est :

- Installer le gestionnaire de mots de passe

- Créer un mot de passe maître fort (utilisez une phrase de passe comme “correct-cheval-batterie-agrafe”)

- Commencer avec vos comptes les plus importants (email, banque)

- Ajouter progressivement d’autres comptes au fil du temps

- Activer l’authentification à deux facteurs pour le gestionnaire de mots de passe lui-même

Oui, cela demande des efforts au départ. Mais c’est un investissement ponctuel qui améliore considérablement votre sécurité.

Authentification à Deux Facteurs (2FA)

Voici une autre couche : l’authentification à deux facteurs. Pensez-y comme un verrou à pêne dormant sur votre porte—même si quelqu’un vole votre clé (mot de passe), il ne peut toujours pas entrer sans le deuxième facteur.

Comment fonctionne la 2FA : Après avoir entré votre mot de passe, vous fournissez une deuxième preuve d’identité :

- Un code d’une application d’authentification

- Un code envoyé par SMS à votre téléphone (moins sécurisé mais mieux que rien)

- Une clé de sécurité physique

- Vérification biométrique (empreinte digitale, visage)

Comptes prioritaires pour la 2FA :

- Email (si celui-ci est compromis, les attaquants peuvent réinitialiser tous les autres mots de passe)

- Comptes bancaires et financiers

- Comptes professionnels

- Médias sociaux

- Gestionnaire de mots de passe

- Stockage cloud

Ma recommandation : Utilisez des applications d’authentification (Microsoft Authenticator, Google Authenticator, Authy) plutôt que les SMS lorsque c’est possible. Les SMS peuvent être interceptés via des attaques de swap de carte SIM, bien que ce soit toujours mieux que pas de 2FA.

Guide complet de configuration de l’authentification à deux facteurs pour les services majeurs couvre Gmail, comptes Microsoft, applications bancaires, et plus encore.

Windows Hello et Connexion Biométrique

Windows 11 inclut Windows Hello, qui vous permet de vous connecter avec votre visage, votre empreinte digitale ou un code PIN au lieu de taper un mot de passe.

Est-ce sécurisé ? Oui, en fait. Voici pourquoi :

- Les données biométriques restent sur votre appareil (ne sont pas téléchargées vers Microsoft)

- Il utilise du matériel spécialisé (puce TPM 2.0 requise dans Windows 11)

- Les codes PIN sont spécifiques à l’appareil (ne fonctionneront pas sur un autre ordinateur même si quelqu’un l’apprend)

- Plus rapide que de taper des mots de passe (la commodité augmente l’adoption de la sécurité)

Pour configurer Windows Hello :

- Allez dans Paramètres > Comptes > Options de connexion

- Configurez Reconnaissance faciale, Reconnaissance d’empreinte digitale, ou Code PIN selon votre matériel

- Gardez le mot de passe comme méthode de secours

Le risque ici est minime, et la commodité est significative. Je l’utilise moi-même.

Couche 4 : Sécurité Réseau

Votre connexion Internet est une voie d’accès à votre ordinateur. Assurons-nous qu’elle est correctement sécurisée.

Sécurisation de Votre Réseau WiFi Domestique

Je suis étonné de voir combien de personnes utilisent les mots de passe de routeur par défaut. Voici le problème : ces valeurs par défaut sont accessibles au public. Les attaquants ont littéralement des bases de données de chaque mot de passe de routeur par défaut par fabricant.

Le risque ici : Mots de passe de routeur par défaut = porte d’entrée déverrouillée. Un attaquant à portée WiFi peut accéder au panneau d’administration de votre routeur, modifier les paramètres et intercepter tout votre trafic.

Sécurité WiFi Essentielle (30 minutes) :

-

Changer le mot de passe administrateur du routeur

- Se connecter au panneau d’administration du routeur (généralement 192.168.1.1 ou 192.168.0.1)

- Trouver les identifiants administrateur (pas le mot de passe WiFi—le mot de passe des paramètres du routeur)

- Changer pour un mot de passe unique et fort

-

Mettre à jour le firmware du routeur

- Les routeurs ont aussi des logiciels, et ils ont besoin de mises à jour

- Vérifier le site web du fabricant pour le dernier firmware

- Certains routeurs plus récents se mettent à jour automatiquement

-

Utiliser le chiffrement WPA3 (ou WPA2 si WPA3 n’est pas disponible)

- Ne jamais utiliser WEP (ancien, complètement cassé)

- Trouver les paramètres de sécurité WiFi dans le panneau d’administration du routeur

- Activer WPA3-Personnel si pris en charge, sinon WPA2-Personnel

-

Changer le nom de réseau WiFi par défaut (SSID)

- Ne pas utiliser votre nom ou adresse

- N’a pas besoin d’être aléatoire—juste pas identifiant

- Exemple : “Camionnette de Surveillance FBI 7” (humour optionnel)

-

Désactiver WPS (WiFi Protected Setup)

- Pratique mais vulnérable

- Trouver dans les paramètres du routeur et désactiver

-

Envisager un réseau invité pour les appareils intelligents

- Sépare les appareils IoT de vos ordinateurs principaux

- Si votre réfrigérateur intelligent est piraté, il ne peut pas accéder à votre PC

WiFi Public : Quand Vous Avez Besoin d’un VPN

On me pose constamment des questions sur les VPN. Voici mon avis honnête : pour la plupart des utilisations à domicile, vous n’en avez pas besoin. Mais le WiFi public est différent.

Pensez au WiFi public comme à parler fort dans une pièce bondée. N’importe qui à proximité peut écouter votre conversation. Un VPN crée un tunnel privé qui empêche l’écoute.

Pour rester en sécurité : Utilisez un VPN lorsque vous êtes connecté au WiFi d’un café, d’un aéroport ou d’un hôtel, en particulier lors de l’accès aux systèmes bancaires ou professionnels. À la maison sur votre WiFi sécurisé, les sites HTTPS (l’icône de cadenas) fournissent un chiffrement suffisant pour la plupart des activités. Les VPN ne protègent pas contre les malwares—ils chiffrent uniquement votre connexion.

Critères de sélection VPN :

- Politique de non-journalisation (vérifier qu’ils ont été audités)

- Coupe-circuit (arrête Internet si le VPN tombe)

- Vitesse (vérifier les tests indépendants)

- Localisation (certains pays ont des lois de conservation des données)

- Prix (les VPN gratuits récoltent généralement vos données à la place)

Besoin d’une recommandation VPN maintenant ? Si vous voyagez ou utilisez fréquemment le WiFi public, envisagez un fournisseur VPN de confiance avec des politiques de non-journalisation auditées indépendamment et un chiffrement fort—évitez les VPN gratuits qui vendent vos données.

Couche 5 : Protection des Données et Sauvegardes

Soyons directs : si vous n’avez pas de sauvegardes, vous jouez avec vos données.

J’ai vu des adultes pleurer quand ils réalisent que des années de photos de famille ont disparu à jamais parce qu’un ransomware a tout chiffré et qu’ils n’avaient pas de sauvegarde. C’est déchirant, et c’est complètement évitable.

La Stratégie de Sauvegarde 3-2-1

C’est la norme d’or : 3 copies de vos données, 2 types de stockage différents, 1 copie hors site.

À quoi cela ressemble pratiquement : Données originales sur votre PC, sauvegarde sur disque dur externe, sauvegarde sur stockage cloud.

Le risque ici : Le ransomware chiffre les disques connectés. Si votre disque de sauvegarde est toujours connecté, il est chiffré aussi. Une sauvegarde hors ligne (disque dur externe déconnecté) plus une sauvegarde cloud protègent contre le ransomware et les catastrophes physiques.

Pour rester en sécurité : Gardez une sauvegarde déconnectée (disque dur externe hors ligne alterné chaque semaine) et une sauvegarde hors site (cloud). Cela protège contre le ransomware, la défaillance matérielle et les catastrophes physiques.

Sauvegarde Windows et Historique des Fichiers

Windows inclut des outils de sauvegarde que la plupart des gens n’activent jamais :

Historique des Fichiers (pour les fichiers personnels) :

- Connecter un disque dur externe

- Aller dans Paramètres > Système > Stockage > Paramètres de stockage avancés > Options de sauvegarde

- Cliquer sur Ajouter un lecteur et sélectionner votre disque externe

- Activer Sauvegarder automatiquement mes fichiers

- Cliquer sur Plus d’options pour configurer :

- À quelle fréquence sauvegarder (je recommande toutes les heures)

- Combien de temps conserver les versions (selon l’espace, pour toujours)

- Quels dossiers inclure

Sauvegarde d’Image Système (pour PC complet) :

- Crée un instantané de tout le système

- Utile pour récupérer d’une défaillance complète

- Nécessite un espace de stockage important

- Trouver dans Panneau de configuration > Sauvegarder et restaurer (Windows 7)

Options de sauvegarde cloud :

- OneDrive (inclus avec Microsoft 365)

- Google Drive

- Dropbox

- Backblaze (sauvegarde PC illimitée pour ~7 $/mois)

Ma recommandation : Utilisez l’Historique des Fichiers pour une sauvegarde continue sur disque externe, plus une sauvegarde cloud pour les fichiers critiques. Testez la restauration des fichiers trimestriellement pour vérifier que les sauvegardes fonctionnent.

Chiffrement BitLocker

Si votre ordinateur portable est volé, voulez-vous que le voleur accède à vos fichiers ? BitLocker empêche cela en chiffrant tout votre disque.

Disponibilité BitLocker :

- Inclus dans Windows 11 Pro, Entreprise, Éducation

- Non disponible dans Windows 11 Famille (envisager Chiffrement de l’appareil à la place)

Pour activer BitLocker :

- Aller dans Paramètres > Confidentialité et sécurité > Chiffrement de l’appareil (Windows 11)

- Ou rechercher BitLocker dans le Panneau de configuration

- Activer pour votre lecteur système

- CRITIQUE : Sauvegarder la clé de récupération quelque part en sécurité (pas sur le disque chiffré)

- L’imprimer et la stocker physiquement

- Sauvegarder sur le compte Microsoft

- Sauvegarder dans un fichier sur un appareil différent

Avertissement : Si vous perdez votre clé de récupération BitLocker et oubliez votre mot de passe, vos données sont définitivement inaccessibles. C’est voulu—le chiffrement fonctionne.

Contrôles de Confidentialité : Réduire la Collecte de Données

Abordons l’éléphant dans la pièce : Windows 11 collecte beaucoup de données sur votre utilisation. Une partie de cela améliore votre expérience, une partie finance l’activité publicitaire de Microsoft.

Vous ne pouvez pas éliminer toute la collecte de données sans casser la fonctionnalité de Windows, mais vous pouvez la réduire considérablement.

Données de Diagnostic et Télémétrie

- Aller dans Paramètres > Confidentialité et sécurité > Diagnostics et commentaires

- Définir Données de diagnostic sur Données de diagnostic requises uniquement

- Requises : Informations de base sur l’appareil, paramètres

- Facultatives : Utilisation détaillée, rapports de crash, données de navigation

- DÉSACTIVER ces options :

- Améliorer l’écriture manuscrite et la frappe

- Expériences personnalisées

- Afficher les données de diagnostic

- Cliquer sur Supprimer sous Supprimer les données de diagnostic

Compromis : Certaines fonctionnalités Windows utilisent des données de diagnostic pour s’améliorer. Mais les données requises sont suffisantes pour les fonctionnalités de base.

Autorisations des Applications

Examinez régulièrement les autorisations des applications. Allez dans Paramètres > Confidentialité et sécurité et restreignez l’accès à la Localisation, Caméra, Microphone pour les applications qui n’en ont pas vraiment besoin. Mon approche : commencez par tout refuser, puis accordez les autorisations uniquement lorsque les applications les demandent spécifiquement pour des fonctionnalités que vous utilisez réellement.

Historique d’Activité et Identifiant Publicitaire

Windows suit l’historique d’activité et utilise un identifiant publicitaire pour les publicités personnalisées. Pour minimiser le suivi : Allez dans Paramètres > Confidentialité et sécurité > Historique d’activité et DÉSACTIVEZ “Envoyer mon historique d’activité à Microsoft”, puis cliquez sur Effacer. Sous Général, DÉSACTIVEZ l’identifiant publicitaire et les options de contenu suggéré. Cela n’élimine pas les publicités, les rend juste génériques au lieu de ciblées.

Pratiques de Navigation Sûre

Voici le problème : le meilleur logiciel de sécurité au monde ne peut pas vous protéger si vous cliquez sur des liens malveillants ou téléchargez des fichiers infectés. Votre comportement est la couche de sécurité la plus importante.

Reconnaître les Tentatives de Phishing

Signaux d’alarme qui indiquent le phishing : l’adresse de l’expéditeur ne correspond pas au domaine de l’entreprise (survolez le nom de l’expéditeur pour vérifier), salutations génériques (“Cher client”), menaces urgentes créant la panique, demandes de mots de passe ou d’informations sensibles par email, grammaire et orthographe médiocres, et liens suspects où l’URL au survol ne correspond pas au texte affiché.

Pour rester en sécurité : Ne cliquez jamais sur les liens email pour les comptes bancaires ou sensibles. Tapez les adresses de site web directement dans votre navigateur à la place, ou utilisez des favoris que vous avez préalablement sauvegardés. En cas de doute, appelez l’entreprise en utilisant le numéro de leur site web officiel—pas un numéro fourni dans l’email.

Paramètres de Sécurité du Navigateur

Votre navigateur a aussi besoin de protection. Permettez-moi de vous guider à travers la sécurisation de Microsoft Edge (des principes similaires s’appliquent à Chrome et Firefox) :

Sécurité Microsoft Edge :

- Aller dans Paramètres > Confidentialité, recherche et services

- Prévention du suivi : Définir sur Équilibré (Strict peut casser certains sites)

- Microsoft Defender SmartScreen : ACTIVER

- Bloquer les applications potentiellement indésirables : ACTIVER

- Sous Sécurité, assurez-vous que Microsoft Defender SmartScreen est ACTIVÉ

Sécurité des extensions : Les extensions de navigateur ont un accès complet à vos données de navigation. Soyez sélectif :

- Installez uniquement depuis les magasins de navigateurs officiels

- Vérifiez les avis et le nombre d’utilisateurs

- Examinez les autorisations qu’elles demandent

- Désinstallez les extensions que vous n’utilisez pas activement

- Je recommande uBlock Origin pour le blocage des publicités (avantage de sécurité—bloque les publicités malveillantes)

Mode HTTPS uniquement : Les navigateurs modernes peuvent forcer les connexions HTTPS, empêchant l’interception.

- Edge : Paramètres > Confidentialité > Sécurité > “Basculer automatiquement vers HTTPS”

- Chrome : Paramètres > Confidentialité > Sécurité > “Toujours utiliser des connexions sécurisées”

- Firefox : Paramètres > Confidentialité > Mode HTTPS uniquement

Sécurité des Téléchargements

Avant de télécharger quoi que ce soit :

-

Vérifiez que c’est de la source officielle

- Recherchez le nom du logiciel sur Google

- Recherchez le site web officiel (généralement premier résultat, vérifiez l’URL attentivement)

- Évitez les sites de téléchargement comme download.com, softonic.com, téléchargements cnet

- Ceux-ci regroupent des adwares et des programmes potentiellement indésirables

-

Vérifiez la réputation du fichier

- Cliquez droit sur le fichier téléchargé > Propriétés > onglet Signatures numériques

- Vérifiez que l’éditeur correspond à l’entreprise attendue

- S’il n’y a pas de signature numérique, soyez méfiant

-

Scannez avant d’ouvrir

- Cliquez droit sur le fichier > Scanner avec Microsoft Defender

- Laissez-le terminer avant d’ouvrir

-

Recherchez les logiciels inconnus

- Recherchez “[nom du logiciel] avis” et “[nom du logiciel] sûr”

- Vérifiez Reddit, forums techniques pour les expériences des utilisateurs

- Méfiez-vous des logiciels qui n’ont pas d’avis

Signaux d’alarme pour les téléchargements malveillants :

- L’extension du fichier ne correspond pas au type revendiqué (document.pdf.exe)

- Téléchargé à partir d’une pièce jointe email

- Provient d’un avertissement ou d’une publicité popup

- Le site web exigeait de désactiver l’antivirus pour installer

- L’installation demande les droits administrateur sans raison claire

Réponse aux Incidents : Que Faire en Cas de Compromission

Voici le problème avec les violations de sécurité : ce n’est pas une question de si, c’est une question de quand. Même avec des pratiques de sécurité parfaites, vous pourriez cliquer sur un lien de phishing convaincant à 2h du matin quand vous êtes épuisé, ou un exploit zero-day pourrait passer vos défenses avant que les correctifs ne soient disponibles.

J’ai guidé des dizaines de clients à travers des réponses aux violations, et le schéma est toujours le même : panique d’abord, puis se démener pour comprendre quoi faire. Laissez-moi vous donner le plan d’action maintenant, donc quand (pas si) quelque chose se produit, vous savez exactement comment réagir. Une action rapide et systématique minimise les dommages—l’hésitation et la confusion les amplifient.

Actions Immédiates

Si vous suspectez un malware actif : Déconnectez-vous d’Internet immédiatement (débranchez l’Ethernet ou désactivez le WiFi) pour empêcher le vol de données supplémentaire. Ne redémarrez pas encore—certains malwares s’activent au redémarrage. Prenez des photos avec votre téléphone des messages d’erreur, notes de rançon ou popups étranges pour documenter l’infection.

Si vous suspectez une compromission de compte : Changez les mots de passe immédiatement depuis un appareil différent et propre. Activez la 2FA si ce n’est pas déjà fait. Examinez l’activité récente du compte (connexions, emails envoyés, transactions), alertez les contacts si du spam a été envoyé depuis votre compte, et révoquez l’accès aux applications et appareils connectés non familiers.

Processus de Suppression de Malware

Étape 1 : Démarrer en Mode Sans Échec

Le Mode Sans Échec charge Windows avec un minimum de programmes, empêchant la plupart des malwares de fonctionner.

- Aller dans Paramètres > Système > Récupération

- Sous Démarrage avancé, cliquer sur Redémarrer maintenant

- Choisir Dépannage > Options avancées > Paramètres de démarrage > Redémarrer

- Appuyez sur 4 ou F4 pour le Mode Sans Échec

Étape 2 : Exécuter une Analyse Hors Ligne Microsoft Defender

C’est un outil puissant qui scanne avant que Windows ne se charge complètement :

- En Mode Sans Échec, ouvrez Sécurité Windows

- Allez dans Protection contre les virus et menaces

- Sous Menaces actuelles, cliquez sur Options d’analyse

- Sélectionnez Analyse hors ligne Microsoft Defender

- Cliquez sur Analyser maintenant (cela redémarrera votre PC)

Étape 3 : Utiliser des Outils d’Analyse Supplémentaires

Si Defender ne trouve rien mais que vous êtes toujours suspicieux :

- Malwarebytes (version gratuite fonctionne pour les analyses ponctuelles)

- Kaspersky Virus Removal Tool (gratuit, réputé)

- HitmanPro (bon pour trouver les rootkits)

Étape 4 : Vérifier les Mécanismes de Persistance

Les malwares s’assurent souvent de survivre aux redémarrages :

- Vérifier les programmes de démarrage : Gestionnaire des tâches > onglet Démarrage

- Examiner les tâches planifiées : Planificateur de tâches (rechercher dans Démarrer)

- Examiner les extensions de navigateur : Supprimer tout ce qui est inconnu

- Vérifier le fichier hosts : C:\Windows\System32\drivers\etc\hosts (devrait être principalement vide)

Étape 5 : Changer Tous les Mots de Passe

Après avoir nettoyé l’infection :

- Changer les mots de passe pour tous les comptes importants

- Faites cela depuis un appareil propre initialement (au cas où un keylogger n’aurait pas été supprimé)

- Commencez par les comptes email, bancaires, professionnels

Quand Réinstaller Windows

Parfois, il vaut mieux couper vos pertes :

Envisagez de réinstaller si :

- Le malware réapparaît après suppression

- Le système est gravement corrompu

- Vous suspectez un rootkit (malware très profond)

- Un ransomware a chiffré des fichiers

- Vous ne faites pas confiance que le système soit complètement propre

Comment réinstaller en conservant les fichiers :

- Sauvegardez les fichiers importants sur disque externe (scannez-les d’abord)

- Allez dans Paramètres > Système > Récupération

- Sous Réinitialiser ce PC, cliquez sur Réinitialiser le PC

- Choisissez Conserver mes fichiers (ou Tout supprimer pour un nouveau départ complet)

- Suivez l’assistant

Oui, cela prend du temps. Mais cela garantit un système propre et est souvent plus rapide que de combattre un malware persistant.

Sécurité Avancée pour les Utilisateurs à Haut Risque

Les mesures de sécurité couvertes jusqu’à présent protègent 95% des utilisateurs Windows contre 95% des menaces. Mais certains d’entre vous ont besoin de plus. Peut-être que vous traitez des données client sensibles, travaillez dans la finance ou la santé, êtes journaliste ou activiste, ou vous êtes simplement particulièrement paranoïaque (pas de jugement—la paranoïa de sécurité est souvent justifiée).

Voici mon évaluation honnête : ces mesures avancées ajoutent de la complexité et peuvent casser les flux de travail normaux si mal configurées. Ne les implémentez que si votre modèle de menace nécessite réellement ce niveau de protection. Pour la plupart des utilisateurs, les sections précédentes sont plus que suffisantes. Mais si vous êtes dans ces 5% qui ont besoin d’une défense en profondeur au-delà des bases, voici ce qu’il faut considérer.

Windows Sandbox

Exécutez des programmes non fiables en isolation sans risquer votre système principal. Pensez-y comme une machine virtuelle jetable.

Pour activer Windows Sandbox :

- Aller dans Panneau de configuration > Programmes > Activer ou désactiver des fonctionnalités Windows

- Cocher Windows Sandbox

- Redémarrer l’ordinateur

- Lancer depuis le menu Démarrer

Tout ce que vous faites dans Sandbox est complètement isolé. Lorsque vous fermez Sandbox, tout est supprimé.

Cas d’utilisation :

- Tester des logiciels avant de les installer sur le système principal

- Ouvrir des fichiers suspects

- Visiter des sites web douteux

Contrôle d’Application et Clés de Sécurité Matérielles

Pour les entreprises ou les besoins de haute sécurité, Windows offre AppLocker (Pro/Entreprise) et Windows Defender Application Control pour mettre en liste blanche les applications approuvées. Ceux-ci sont complexes et peuvent casser les flux de travail s’ils sont mal configurés—uniquement pour les utilisateurs avancés.

Les clés de sécurité matérielles (YubiKey, Titan Security Key) fournissent une 2FA résistante au phishing qui ne peut pas être interceptée. Elles sont extrêmement sécurisées mais coûtent 25-60 $ et nécessitent un accès physique (nécessitant des méthodes de secours).

Maintenance de Sécurité Régulière

La sécurité n’est pas une configuration ponctuelle—elle nécessite une maintenance continue. Voici mon calendrier recommandé :

Tâches Hebdomadaires (5 minutes)

- Vérifier que Windows Update s’est exécuté avec succès

- Vérifier Sécurité Windows pour toutes menaces ou recommandations

- Jeter un œil aux programmes récemment installés (désinstaller tout ce qui est inconnu)

Tâches Mensuelles (30 minutes)

- Exécuter une analyse complète Microsoft Defender

- Examiner les programmes de démarrage (Gestionnaire des tâches > Démarrage)

- Vérifier les mises à jour logicielles (navigateurs, programmes courants)

- Examiner les extensions de navigateur (supprimer celles non utilisées)

- Vérifier que la sauvegarde s’est exécutée avec succès (vérifier l’Historique des Fichiers ou la sauvegarde cloud)

Tâches Trimestrielles (1 heure)

- Tester la restauration de fichiers depuis la sauvegarde (s’assurer que les sauvegardes fonctionnent réellement)

- Examiner les autorisations des applications (Paramètres > Confidentialité et sécurité)

- Changer les mots de passe critiques (si vous n’utilisez pas de gestionnaire de mots de passe)

- Examiner et mettre à jour les informations de récupération (numéros de téléphone, adresses email sur les comptes)

- Nettoyer les anciens comptes que vous n’utilisez plus (réduit la surface d’attaque)

Tâches Annuelles (2 heures)

- Révision de sécurité complète

- Mettre à jour votre stratégie de sauvegarde

- Examiner et mettre à jour les contacts d’urgence

- Considérer les outils de sécurité et si vos besoins ont changé

- Réviser ce guide pour toutes mises à jour (je le maintiendrai à jour)

Construire une Routine de Sécurité Durable

Voici ce que j’ai appris d’une décennie de conseil : une sécurité parfaite que vous ne maintenez pas est pire qu’une bonne sécurité que vous respectez de manière cohérente.

Commencez avec les couches essentielles :

- Activer et configurer Microsoft Defender (30 minutes aujourd’hui)

- Activer les Mises à Jour Windows automatiques (5 minutes aujourd’hui)

- Configurer un gestionnaire de mots de passe (1 heure cette semaine)

- Activer la 2FA sur les comptes critiques (2 heures ce mois)

- Configurer les sauvegardes automatiques (1 heure cette semaine)

Ces cinq choses vous protégeront contre 95% des menaces que vous rencontrerez réellement.

Ajoutez ensuite progressivement :

- Contrôles de confidentialité

- Authentification avancée

- Outils supplémentaires selon vos besoins pour votre niveau de risque spécifique

N’essayez pas de tout mettre en œuvre en une fois. Vous serez submergé et abandonnerez. Construisez des habitudes durables progressivement.

Foire aux questions

Ai-je vraiment besoin d'un logiciel antivirus tiers en 2025 ?

Pour la plupart des utilisateurs, honnêtement, non. Microsoft Defender a considérablement évolué et fournit maintenant une excellente protection qui égale ou dépasse de nombreuses solutions antivirus payantes. Dans les tests indépendants (AV-TEST, AV-Comparatives), Defender obtient constamment des scores dans le niveau supérieur pour la détection de malware.

Le risque ici est que le marketing antivirus crée une peur que Sécurité Windows n’est pas suffisant—mais c’est absolument le cas pour 95% des utilisateurs. Envisagez un antivirus tiers uniquement si vous avez besoin de fonctionnalités groupées comme VPN, gestionnaire de mots de passe ou contrôle parental, ou si vous êtes dans un environnement à haut risque nécessitant des couches de protection supplémentaires.

Microsoft Defender est-il vraiment assez bon pour une protection sérieuse ?

Oui, et je dis cela après 10+ ans en cybersécurité. Microsoft Defender moderne inclut la protection en temps réel, l’intelligence sur les menaces fournie par le cloud, la protection contre les ransomwares avec accès contrôlé aux dossiers, la protection contre les exploits contre les zero-days, et un pare-feu intégré.

Pour rester en sécurité, activez toutes les fonctionnalités de protection (en particulier la Protection contre la falsification et l’Accès contrôlé aux dossiers), gardez Windows à jour, et combinez-le avec des pratiques de navigation sûres. La combinaison d’un Defender correctement configuré plus la sensibilisation de l’utilisateur fournit une excellente sécurité sans coûts de logiciels tiers.

Dois-je utiliser un VPN à la maison sur mon réseau WiFi sécurisé ?

Pour la plupart des utilisations à domicile sur votre propre WiFi, vous n’avez pas besoin de VPN. Si vous avez correctement sécurisé votre routeur (chiffrement WPA3/WPA2, mot de passe fort, firmware mis à jour), votre réseau domestique est déjà chiffré.

Les VPN sont critiques pour le WiFi public (cafés, aéroports, hôtels) où n’importe qui sur le réseau peut potentiellement intercepter le trafic. À la maison, les VPN n’aident que si vous voulez masquer la navigation de votre FAI, accéder à du contenu géo-restreint, ou ajouter une couche de confidentialité supplémentaire. Le risque ici est minime pour une utilisation à domicile—concentrez vos efforts de sécurité sur des mots de passe plus forts, la 2FA et les sauvegardes à la place.

Comment puis-je savoir si mon ordinateur a été infecté par un malware ?

Signes d’alerte incluent : lenteur inhabituelle ou utilisation élevée du CPU au repos (vérifier le Gestionnaire des tâches), programmes se lançant automatiquement que vous n’avez pas installés, page d’accueil du navigateur ou moteur de recherche changé sans votre intervention, publicités popup excessives apparaissant même en dehors du navigateur, programmes inconnus dans votre liste d’applications installées, antivirus désactivé et ne se rallume pas, et plantages fréquents ou messages d’erreur. Pour des approches systématiques de diagnostic des plantages et erreurs, voir notre guide de dépannage Windows.

Pour rester en sécurité, exécutez une analyse complète Microsoft Defender, utilisez un scanner de second avis comme Malwarebytes gratuit, démarrez en Mode Sans Échec et scannez à nouveau, vérifiez Gestionnaire des tâches > onglet Démarrage pour les programmes inconnus, et examinez les extensions de navigateur pour tout ce qui est suspect. Si le malware persiste après les tentatives de suppression, envisagez une réinstallation propre de Windows.

Quelle est la meilleure façon de créer des mots de passe forts dont je peux réellement me souvenir ?

Utilisez un gestionnaire de mots de passe—point final. Les anciens conseils sur la création de mots de passe mémorables ne passent pas à l’échelle lorsque vous avez besoin de mots de passe uniques pour 50+ comptes.

Les gestionnaires de mots de passe comme Bitwarden (gratuit), 1Password (payant), ou Microsoft Authenticator génèrent des mots de passe vraiment aléatoires de 16+ caractères, les stockent en toute sécurité, les remplissent automatiquement, fonctionnent sur tous vos appareils, et ne peuvent pas être hameçonnés (ils ne rempliront pas votre mot de passe bancaire sur un faux site). Le seul mot de passe dont vous devez vous souvenir est votre mot de passe maître—faites-en une longue phrase de passe comme “correct-cheval-batterie-agrafe” (4+ mots aléatoires).

Pour rester en sécurité, ne réutilisez jamais les mots de passe entre les comptes, activez la 2FA sur votre gestionnaire de mots de passe lui-même, et commencez avec vos comptes les plus critiques (email, banque) puis migrez progressivement les autres.

Dois-je désactiver la collecte de données de diagnostic Windows pour une meilleure confidentialité ?

Définissez-le sur “Données de diagnostic requises uniquement” au lieu de complètement désactivé. Les données requises incluent les informations de base sur l’appareil, les paramètres et les capacités—nécessaires pour que Windows fonctionne correctement et reçoive les mises à jour de sécurité. Les données facultatives incluent les modèles d’utilisation détaillés, les rapports de crash et les données de navigation que Microsoft utilise pour l’amélioration du produit et la publicité.

Le compromis est raisonnable : vous conservez toutes les fonctionnalités de Windows tout en réduisant considérablement la collecte de données. Pour rester en sécurité, désactivez également “Améliorer l’écriture manuscrite et la frappe”, “Expériences personnalisées”, et supprimez régulièrement les données de diagnostic via Paramètres > Confidentialité et sécurité > Diagnostics et commentaires.

À quelle fréquence dois-je sauvegarder mes fichiers importants ?

Pour les fichiers critiques (photos de famille, documents de travail, dossiers financiers), utilisez des sauvegardes automatisées continues ou quotidiennes. L’Historique des Fichiers Windows peut sauvegarder toutes les heures sur un disque externe—configurez-le et oubliez-le. Les services de sauvegarde cloud comme OneDrive, Google Drive ou Backblaze se synchronisent en continu en arrière-plan.

Suivez la règle 3-2-1 : 3 copies des données, 2 types de stockage différents (disque externe + cloud), 1 copie hors site. Le risque ici est catastrophique : le ransomware peut tout chiffrer y compris les disques de sauvegarde connectés. Une sauvegarde hors ligne (disque dur externe déconnecté que vous alternez chaque semaine) plus une sauvegarde cloud protègent contre le ransomware et les catastrophes physiques (incendie, vol, défaillance matérielle).

Le WiFi public est-il vraiment dangereux, ou est-ce exagéré ?

Le WiFi public est légitimement risqué si vous accédez à des comptes sensibles sans protection. Pensez-y comme parler fort dans une pièce bondée—n’importe qui à proximité avec des outils de base peut écouter le trafic non chiffré. Le HTTPS moderne (l’icône de cadenas) chiffre la plupart du trafic web, ce qui aide considérablement.

Cependant, les attaquants sur le WiFi public peuvent toujours effectuer des attaques de l’homme du milieu, créer de faux réseaux “Evil Twin” qui semblent légitimes, ou intercepter le trafic non chiffré. Pour rester en sécurité sur le WiFi public : utilisez un VPN pour chiffrer tout le trafic, vérifiez que vous vous connectez au nom de réseau légitime, évitez d’accéder aux comptes bancaires ou sensibles, et n’entrez jamais de mots de passe sur des sites HTTP (uniquement HTTPS). Au minimum, restez sur les sites HTTPS et évitez tout ce qui est sensible.

Dois-je changer mes mots de passe régulièrement, ou est-ce un conseil dépassé ?

La rotation des mots de passe est un conseil principalement dépassé qui a créé plus de problèmes qu’il n’en a résolu. Les directives actuelles du NIST (National Institute of Standards and Technology) disent de ne pas forcer les changements réguliers de mots de passe sauf s’il y a des preuves de compromission. Pourquoi ? Les changements forcés ont conduit les gens à créer des mots de passe plus faibles (Motdepasse1, Motdepasse2, Motdepasse3) ou à faire des changements minimes (ajouter ”!” à la fin).

Pour rester en sécurité à la place : utilisez des mots de passe forts et uniques pour chaque compte (via gestionnaire de mots de passe), activez la 2FA sur les comptes critiques, surveillez les violations (de nombreux gestionnaires de mots de passe incluent la surveillance du dark web), changez les mots de passe immédiatement si un service annonce une violation, et ne réutilisez jamais les mots de passe entre les comptes. Un mot de passe fort avec 2FA qui ne change jamais est infiniment meilleur que des mots de passe faibles changés mensuellement.

Comment puis-je savoir si un email est réellement une tentative de phishing ?

Vérifiez ces signaux d’alarme : l’adresse email de l’expéditeur ne correspond pas au domaine de l’entreprise (survolez le nom de l’expéditeur pour voir la vraie adresse—le PayPal légitime utilise @paypal.com, pas @paypa1-security.com), salutation générique (“Cher Client” au lieu de votre nom), menaces urgentes créant la panique (“Compte suspendu dans 24 heures !”), demandes de mots de passe ou d’informations sensibles par email (les entreprises légitimes ne demandent jamais), grammaire et fautes d’orthographe médiocres, et liens suspects (survolez sans cliquer pour voir la vraie URL—le texte du lien peut dire paypal.com mais aller en réalité sur un site de phishing).

Pour rester en sécurité : ne cliquez jamais sur les liens dans les emails pour les comptes bancaires, de paiement ou sensibles, tapez les adresses de site web directement dans le navigateur à la place, utilisez des favoris pour les sites fréquents, et en cas de doute appelez l’entreprise en utilisant le numéro de leur site web officiel (pas un numéro dans l’email). Si un email crée urgence et panique, c’est intentionnel—les phishers veulent que vous agissiez sans réfléchir.

Puis-je désactiver en toute sécurité Windows Update pour l'empêcher d'interrompre mon travail ?

Non, et voici pourquoi c’est si risqué : lorsque Microsoft publie des correctifs de sécurité, ils disent simultanément aux attaquants exactement où existent les vulnérabilités. Dans les heures suivant le “Patch Tuesday” (cycle de mise à jour mensuel de Microsoft), les attaquants créent des exploits ciblant les systèmes non corrigés. J’ai vu des entreprises subir des attaques de ransomware quelques semaines seulement après que Microsoft ait corrigé la vulnérabilité exacte qui a été exploitée—ils avaient désactivé les mises à jour pour éviter les perturbations.

Pour rester en sécurité tout en minimisant les interruptions : gardez les mises à jour automatiques activées, définissez les Heures d’activité dans les paramètres Windows Update (empêche les redémarrages pendant les heures de travail), planifiez les redémarrages pour la nuit ou des heures spécifiques, activez “Me mettre à jour” pour les mises à jour de sécurité accélérées, et ne reportez jamais les mises à jour de sécurité (les mises à jour de fonctionnalités peuvent attendre, les correctifs de sécurité ne le peuvent pas). L’inconvénient de redémarrages occasionnels n’est rien comparé au coût catastrophique d’une violation évitable.

Conclusion : Sécurité Windows Pratique Sans Paranoïa

Je vous ai donné beaucoup d’informations dans ce guide complet de sécurité Windows. Permettez-moi de le distiller à ce qui compte vraiment :

Les fondamentaux qui préviennent la plupart des problèmes :

- Garder Windows et les logiciels à jour

- Utiliser Microsoft Defender correctement configuré

- Utiliser des mots de passe forts et uniques (via gestionnaire de mots de passe)

- Activer l’authentification à deux facteurs sur les comptes importants

- Maintenir des sauvegardes (stratégie 3-2-1)

- Réfléchir avant de cliquer sur des liens ou de télécharger des fichiers

C’est tout. Oui, il y a des mesures de sécurité plus avancées dans ce guide. Mais si vous faites ces six choses de manière cohérente, vous êtes plus en sécurité que 90% des utilisateurs Windows.

La sécurité Windows n’a pas à consommer votre vie ou à vous rendre paranoïaque. Il s’agit de construire des habitudes durables qui protègent votre PC sans inquiétude constante.

Que faire ensuite :

- Passez 30 minutes aujourd’hui à configurer correctement Microsoft Defender

- Cette semaine, configurez l’Historique des Fichiers ou la sauvegarde cloud

- Ce mois, implémentez un gestionnaire de mots de passe

- Ce trimestre, activez la 2FA sur votre email et votre banque

Je publierai des guides détaillés sur chacun de ces sujets dans le cadre de notre série sur la sécurité. Mettez cette page en favoris et revenez pour les mises à jour.

Vous avez trouvé ce guide utile ? Partagez-le avec quelqu’un qui a besoin d’une meilleure sécurité Windows—vous pourriez les sauver d’une attaque de ransomware ou d’une violation de données. La sécurité est un domaine où une once de prévention vaut vraiment une livre de guérison.

Plongez plus profondément dans la sécurité Windows :

- Guide Complet de Configuration de Microsoft Defender - Guide détaillé de la configuration de protection

- Guide d’Identification et de Suppression de Malware - Dépannage étape par étape pour les systèmes infectés

- Guide des Pratiques de Navigation Sûre - Reconnaître les menaces en ligne avant qu’elles ne compromettent votre PC

- Guide de Configuration de l’Authentification à Deux Facteurs - Ajout de sécurité supplémentaire à vos comptes critiques

- Guide des Paramètres de Confidentialité dans Windows 11 - Configuration complète de la confidentialité

Restez en sécurité. Et rappelez-vous : si quelque chose semble suspect, faites confiance à vos instincts. Cette intuition vous a probablement sauvé plus de fois que vous ne le réalisez.

Si vous avez des questions sur quoi que ce soit dans ce guide, je suis là pour vous aider. La sécurité peut sembler accablante, mais nous la décomposerons ensemble en étapes gérables.